Webová stránka používa súbory cookie na poskytovanie služieb v súlade so Zásadami používania súborov cookie. Vo svojom prehliadači môžete definovať podmienky pre ukladanie alebo prístup k mechanizmu cookies.

Cobalt Strike

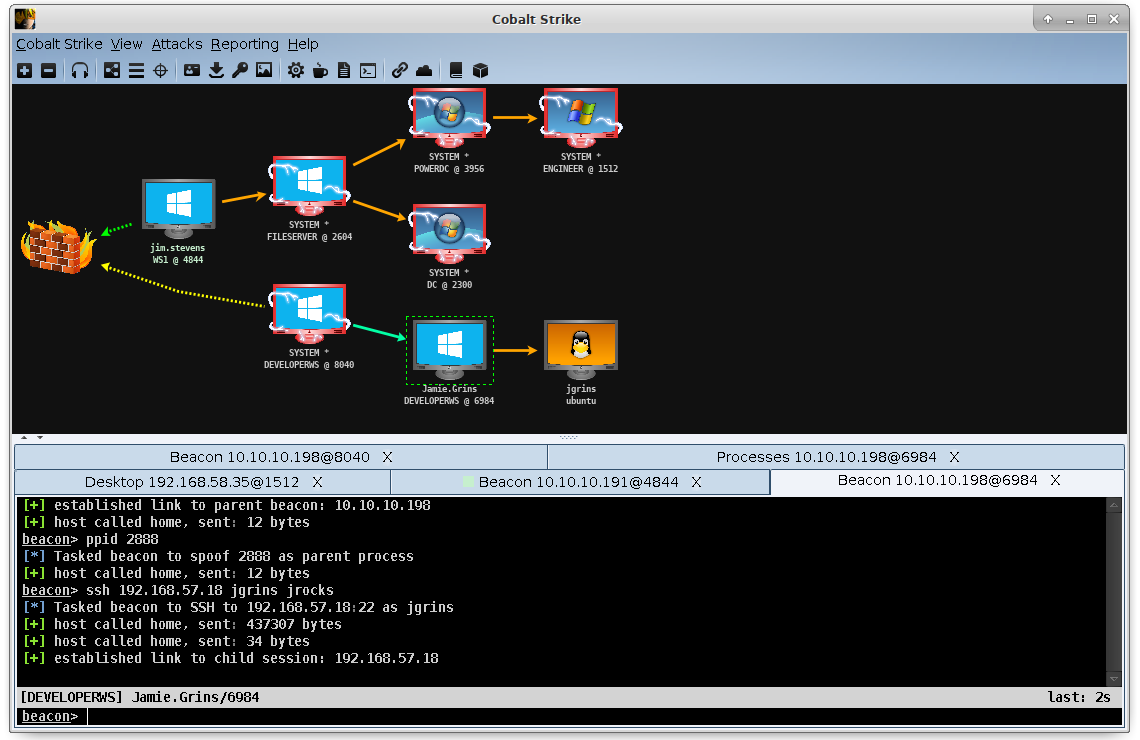

Cobalt Strike je nástroj na emuláciu hrozieb, ktorý je ideálny na emuláciu pokročilých skrytých škodlivých aktivít, ktoré sú dlhodobo zakorenené v prostredí IT.

Agenti post-exploitation a možnosti spolupráce Cobalt Strike poskytujú efektívne simulácie hrozieb. Meranie reakcie na incidenty pomocou poddajného C2, ktorý umožňuje sieťovým indikátorom napodobňovať rôzny škodlivý softvér na zlepšenie bezpečnostných operácií, aby ste mohli merať svoj bezpečnostný program a mať možnosti reakcie na incidenty.

TECHNOLÓGIE

Simulácia vloženého aktéra hrozby:

Platobné zaťaženie Cobalt Strike sa po zneužití môže diskrétne prenášať cez HTTP, HTTPS alebo DNS pomocou nízkej a pomalej asynchrónnej komunikácie, ktorú bežne používajú zabudovaní útočníci, ktorí chcú zostať neodhalení. Pomocou flexibilného príkazového a riadiaceho jazyka Malleable C2 od spoločnosti Beacon môžu používatelia upraviť sieťové indikátory tak, aby splynuli s bežnou prevádzkou, alebo skryť svoje aktivity napodobnením rôznych typov malvéru. Beacon môže po zneužití vykonať rôzne akcie vrátane spustenia skriptov PowerShell, zaznamenávania stlačených klávesov, zachytávania snímok obrazovky, sťahovania súborov a vytvárania ďalších užitočných súborov.

Získajte prevahu cielenými útokmi:

Začína sa zhromažďovaním informácií pomocou profilera systému Cobalt Strike, ktorý mapuje povrch útoku na strane klienta cieľa a poskytuje zoznam aplikácií a doplnkov, ktoré zistí prostredníctvom prehliadača používateľa, ako aj internú adresu IP používateľov za proxy serverom. Táto pokročilá inteligencia uľahčuje určenie najefektívnejšej cesty útoku.

Má možnosť navrhnúť útok pomocou jedného z mnohých balíkov Cobalt Strike. Zorganizujte napríklad útok typu drive-by pomocou klonov webových stránok. Prípadne sa nevinný súbor môže zmeniť na trójskeho koňa pomocou makier balíka Microsoft Office alebo spustiteľných súborov systému Windows.

Prispôsobenie skriptov a rámcov konkrétnym potrebám:

Cobalt Strike bol navrhnutý s ohľadom na flexibilitu, aby vyhovoval všetkým potrebám. Používateľom sa odporúča rozšíriť možnosti Cobalt Strike vykonaním zmien vo vstavaných skriptov alebo zavedením vlastných zbraní. Ďalšie úpravy klienta Cobalt Strike možno vykonať písaním skriptov v jeho vlastnom skriptovacom jazyku "Aggressor Script".

Úpravy možno vykonať aj na súpravách prevzatých z balíkov Cobalt Strike. Úprava súpravy artefaktov, čo je zdrojový kód používaný na generovanie spustiteľných súborov a knižníc DLL, alebo zmena definície šablón skriptov nachádzajúcich sa v súprave zdrojov, ktoré Cobalt Strike používa vo svojich pracovných postupoch.

Transformácia zapojenia do komplexných správ:

Spoločnosť Cobalt Strike môže vytvárať viacero správ, ktoré poskytujú úplný obraz o všetkých činnostiach, ktoré sa uskutočnili počas realizácie zákazky. Medzi typy správ patria:

- Časový harmonogram činností

- Súhrnné údaje o jednotlivých hostiteľoch

- Ukazovatele ohrozenia

- Úplné zhrnutie činnosti pre všetky zasadnutia

- Sociálne inžinierstvo

- Taktiky, techniky a postupy

Správy sa exportujú do MS Word alebo PDF a možno ich prispôsobiť. Môžete pridať vlastné logá a nakonfigurovať názov, popis a hostiteľov.

Zlepšenie činností s kľúčovou interoperabilitou:

Používatelia nástrojov Core Impact aj Cobalt Strike môžu využívať výhody presmerovania relácií a tunelovania medzi týmito dvoma nástrojmi. Táto interoperabilita môže ďalej zefektívniť činnosti penetračného testovania. Používatelia môžu napríklad začať svoje zapojenie získaním počiatočného prístupu z nástroja Core Impact a potom môžu pokračovať v aktivitách po zneužití nástroja Cobalt Strike spustením nástroja Beacon.

Prečo Cobalt Strike:

- Uznanie na strane zákazníka

- Užitočné zaťaženie po operácii

- Tajná komunikácia

- Útočné balíky

- Prepínanie prehliadačov

- Spear phishing

- Spolupráca v Červenom tíme

- Hlásenie a protokolovanie

VYŽIADAJTE SI PODROBNOSTI

IT riešenia

Testovanie produktu

Chceli by ste sa zoznámiť s modernými bezpečnostnými riešeniami pre siete, systémy alebo monitorovanie a správu a otestovať ich?

Portfólio spoločnosti Bakotech zahŕňa celý rad produktov od poľských a zahraničných výrobcov, ktoré vám poskytnú najlepšiu ochranu pred všetkými typmi kybernetických hrozieb.

Vyplňte formulár a naši špecialisti vás budú kontaktovať a pomôžu vám vybrať najlepšie riešenie, ktoré vyhovuje potrebám vašej organizácie.

Kontakt

Bakotech s.r.o.

Ružová 50

040 11 Košice

Údaje spoločnosti

IČO: 56126425

DIČ: 2122229758

IČ DPH SK2122229758

Kontakt

+421 950 548 010